Crvi (računalni)

Grrrr...

18. 11. 2003.

Crv je samoreplicirajući program koji se može kopirati sa jednog diska na drugi ili koristi razne chat programe da se širi po Internetu. Jedan od najpoznatijih crva je ILOVEYOU. 3. svibnja 2000.-te godine ovaj je crv poslan iz Manile, Filipini. Za samo pet sati se proširio Sjevernom Amerikom, Azijom i Europom putem e-maila i uzrokovao desetak milijuna dolara štete. Za par sati antivirusne kompanije su napravile zakrpu protiv crva i poslale je svojim registriranim korisnicima. Šteta koju uzrokuje ovaj virus je veća nego ona koju je uzrokovala Melissa. Smatra se jednim od ''najboljih'' virusa svih vremena sa oko trinaest raznih verzija. Širi se putem e-maila i IRC (Internet Relay Chat), a napisan je u Visual Basic skripti.

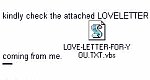

ILOVEYOU je opasan samo za korisnike Windowsa koji imaju instaliran Windows Scripting Host (oni korisnici koji imaju instaliran IE 5.0 na Win95, Win98 i imaju instaliran Acitive Desktop Update). Virusu u širenju pomaže MS Outlook ili Outlook Express koji se pomoću njihovih adresara šalje svima koji su u tom adresaru. Kad je poslan, on na adresu stiže  kao .VBS attachment. Naslov maila je ILOVEYOU, ispod piše: ''kindly check the attached LOVELETTER coming from me''. A attachment je naslovljen ''LOVE-LETTER-FOR-YOU.TXT.vbs''. Ako malo proučimo ime ove datoteke shvatiti ćemo zašto mnogo ljudi otvara ovaj attach. Vidjevši prividnu .TXT ekstenziju pomisle kako nema nikakve opasnosti. Ali nakon te ekstenzije možemo jasno pročitati . VBS. To je zamka na koju mnogi padaju. Jednom pokrenut virus odmah provjerava da li je sljedeći ključ (key) u registru (registry) podešen na pozitivan broj ili ne. Ključ je:

kao .VBS attachment. Naslov maila je ILOVEYOU, ispod piše: ''kindly check the attached LOVELETTER coming from me''. A attachment je naslovljen ''LOVE-LETTER-FOR-YOU.TXT.vbs''. Ako malo proučimo ime ove datoteke shvatiti ćemo zašto mnogo ljudi otvara ovaj attach. Vidjevši prividnu .TXT ekstenziju pomisle kako nema nikakve opasnosti. Ali nakon te ekstenzije možemo jasno pročitati . VBS. To je zamka na koju mnogi padaju. Jednom pokrenut virus odmah provjerava da li je sljedeći ključ (key) u registru (registry) podešen na pozitivan broj ili ne. Ključ je:

''HKEY_CURRENT_USER\\Software\\Microsoft\\Windows

Scripting Host\\Settings\\Timeout''.

Ako je ključ podešen na pozitivan broj virus će ga promijeniti u nulu (0). U slučaju da ključ ne postoji onda nije zahvaćen. Crv se zatim kopira na tri različite lokacije:

1. u C:\\windows\\system direktoriju kao MSKernel32.vbs,

2. u C:\\windows\\system kao LOVE-LETTER-FOR-YOU.TXT.vbs,

3. u C:\\windows kao Win32DLL.vbs.

Naravno, ako Windowsi nisu instalirani na ovoj lokaciji (C:) i adrese će se promijeniti u odgovarajuće. Nakon kopiranja crv će stvoriti nove entryje u registru da bi sebi omogućio pokretanje svaki put kad i windowsi to naprave.

HKEY_LOCAL_MACHINE\\Software\\Microsoft\\Windows\\

CurrentVersion\\Run\\MSKernel32

HKEY_LOCAL_MACHINE\\Software\\Microsoft\\Windows\\

CurrentVersion\\RunServices\\Win32DLL

Znači svaki p ut kad se budu podizali Windowsi pokretat će se i datoteke MSKernel32.vbs i Win32DLL.vbs, datoteke koje je prije crv napravio. Sljedeći korak u afirmaciji virusa je izmjena Home Page-a (stranica koja se prva učita pri pokretanju pretraživača). Nova stranica je unaprijed definirana i omogućuje virusu da downloadira WIN-BUGSFIX.exe datoteku. Sve se ovo obavlja preko registryja. Nakon što je datoteka skinuta sa stranice u registry se podešava da bi omogućilo pokretanje skinute datoteke, nakon toga, također u registryju, se Home Page vraća na defaultni ''about:blank''. Sad sebi mora osigurati da će se i dalje širiti, a to postiže na sljedeći način: napravi HTML datoteku s imenom ''LOVE-LETTER-FOR-YOU.HTM'' u kojoj se nalazi sljedeći tekst: This HTML file need ActiveX Control To Enable to read this HTML file - Please press button to Enable ActiveX. Crv će uspostaviti vezu, pokrenuti Outlook Express i poslati virus svima u adresaru. Kad je sebi osigurao nasljednike, virus će početi pretragu Hard diska i tu počinje praviti štetu. Traži, i na lokalnom disku i na udaljenim diskovima ako su računala spojena u mrežu, sve datoteke sa ovim ekstenzijama: .vbs, .vbe, .js, .jse, .css, .wsh, .sct, .hta, .jpg, .jpeg, .wav, .txt, .gif, .doc, .htm, .html, .xls, .ini, .

ut kad se budu podizali Windowsi pokretat će se i datoteke MSKernel32.vbs i Win32DLL.vbs, datoteke koje je prije crv napravio. Sljedeći korak u afirmaciji virusa je izmjena Home Page-a (stranica koja se prva učita pri pokretanju pretraživača). Nova stranica je unaprijed definirana i omogućuje virusu da downloadira WIN-BUGSFIX.exe datoteku. Sve se ovo obavlja preko registryja. Nakon što je datoteka skinuta sa stranice u registry se podešava da bi omogućilo pokretanje skinute datoteke, nakon toga, također u registryju, se Home Page vraća na defaultni ''about:blank''. Sad sebi mora osigurati da će se i dalje širiti, a to postiže na sljedeći način: napravi HTML datoteku s imenom ''LOVE-LETTER-FOR-YOU.HTM'' u kojoj se nalazi sljedeći tekst: This HTML file need ActiveX Control To Enable to read this HTML file - Please press button to Enable ActiveX. Crv će uspostaviti vezu, pokrenuti Outlook Express i poslati virus svima u adresaru. Kad je sebi osigurao nasljednike, virus će početi pretragu Hard diska i tu počinje praviti štetu. Traži, i na lokalnom disku i na udaljenim diskovima ako su računala spojena u mrežu, sve datoteke sa ovim ekstenzijama: .vbs, .vbe, .js, .jse, .css, .wsh, .sct, .hta, .jpg, .jpeg, .wav, .txt, .gif, .doc, .htm, .html, .xls, .ini, . bat, .com, .mp3, and .mp2. Sve datoteke sa .vbs, .vbe, .js, .jse, .css, .wsh, .sct, .hta, .jpg i .jpeg ekstenzijom će biti zamijenjene sa kopijom virusa. Ime datoteke se mijenja utoliko što, ako na primjer imamo Child In Time.mp3 datoteku onda će ona biti promijenjena u Child In Time.mp3.VBS. Datoteke .mp2 i .mp3 neće biti izbrisane, bit će skrivene, a umjesto njih će biti .VBS datoteka sa imenom prijašnje datoteke.

bat, .com, .mp3, and .mp2. Sve datoteke sa .vbs, .vbe, .js, .jse, .css, .wsh, .sct, .hta, .jpg i .jpeg ekstenzijom će biti zamijenjene sa kopijom virusa. Ime datoteke se mijenja utoliko što, ako na primjer imamo Child In Time.mp3 datoteku onda će ona biti promijenjena u Child In Time.mp3.VBS. Datoteke .mp2 i .mp3 neće biti izbrisane, bit će skrivene, a umjesto njih će biti .VBS datoteka sa imenom prijašnje datoteke.

Dakle, glavno pravilo je da se nikada ne otvaraju datoteke sa .VBS ekstenzijom koje će možda biti priložene kao attachment.

Crvi mogu praviti štetu i na način da zabranjuju pristup nekom web siteu, takozvani DdoS napadi (distributed denial-of-service). Ova vrsta crv a je napala web stranicu Bijele kuće 19. srpnja 2001. Prvo je poslan crv Code Red s namjerom da onesposobi računala. Više od 250 000 računala je bilo zaraženo što je omogućilo crvu Code Red da se posluži zaraženim računalima kao zombijima. Zaražena računala ili zombiji su neprestano slali zahtjeve na stranicu Bijele kuće tako da je ovo onemogućilo druge korisnike da pristupe stranici. Bijela kuća je riješila problem na način da su promijenili adresu web stranice.

a je napala web stranicu Bijele kuće 19. srpnja 2001. Prvo je poslan crv Code Red s namjerom da onesposobi računala. Više od 250 000 računala je bilo zaraženo što je omogućilo crvu Code Red da se posluži zaraženim računalima kao zombijima. Zaražena računala ili zombiji su neprestano slali zahtjeve na stranicu Bijele kuće tako da je ovo onemogućilo druge korisnike da pristupe stranici. Bijela kuća je riješila problem na način da su promijenili adresu web stranice.

DoS napadi su česti zbog raznih razloga, u zadnje vrijeme zbog političkih (rat u Iraku). Također mogu biti uzrokovani zbog ekonomskih razloga. Neki se služe ovim napadima da bi probili u server stranice. Neki to jednostavno čine zbog osvete.

Postavlja se pitanje da li je koji server imun na DoS napade. Imamo Unix servere i Microsoft NT servere. Unix je možda u prednosti jer ima puno više alata i programa koji bi mogli otkriti napad i koji nadgledaju korisnike. Na Windowsima je teško nadgledati nekog što radi. I još jedna činjenica, prosječni Unix administrator najvjerojatnije ima više iskustva od prosječnog administratora na Windowsima.

bok i ćao